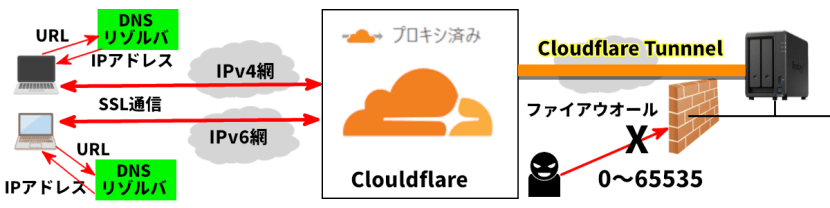

DNS(Domain Name System)は[ドメイン名]を[グローバルIP]に変換してくれるもので、インターネットアクセスには不可欠なものです。

1.ISPのDNSリゾルバ

インターネットを開通させるとISPのDNSリゾルバがデフォルトで設定されます。

このISPのDNSリゾルバはセキュリティ的に弱く、アクセス速度は平均で68.23msとあまり早くありません。

貴方が利用しているISPのDNSリゾルバがセキュリティ的に問題があるか否かは下記のサイトをアクセスすると確認できます。

表示された画面で[Test your ISP]を実行すると確認できます。

私の場合は自宅回線とスマホのテザリング回線で試した結果、自宅回線のISPのDNSリゾルバはBGPが実装されてない事が判りました。

2.今までのパブリックDNSリゾルバ

そこで登場したのが安全でスピードが速く、誰でもが利用できる[パブリックDNSリゾルバ]です。

Googleの[8.8.8.8]、IBM連合のQuad9[9.9.9.9]及びCiscoの[208.67.222.222]がこれにあたります。

ISPのDNSの速度は平均 68.23ms でしたが、これらに変更する と22から32ms に速度が向上します。

しかし何故、この様な無償のDNSサーバを提供するのでしょうか?

DNSを監視するとユーザが何処のサイトを検索したのかの履歴が全て分かります。

Google社は広告事業で成り立っている企業なので、当然これを利用する事によりお客様が関心を持ちそうな広告を表示させる事に利用できます。

その他の会社は自社では使わないと思いますが、広告業者への販売など、商用的な目的に使用していると言われています。

3.Cloudflare社のパブリックDNSリゾルバ

新たに登場したパブリックDNSリゾルバがCloudflare社の[1.1.1.1]です。

これはアジア地区のIPアドレスの元締めの APNIC と Cloudflare社 の共同研究の結果から2018年4月1日から提供を開始したサービスです。

APNICの思いは[APNIC LabsがCloudflareと研究契約を締結]で公開されています。

一方、Cloudflare社は『より良いインターネット環境の構築をサポートする』事を目標に設立された米国の企業です。

よってこのサービスは、DNSの履歴はデバック目的で24時間は保持するがそれ以降は総て破棄し、商用利用はしない事を明言しています。

またこれを立証する為に外部監査も受けいれています。

更にCloudflare社は[1.1.1.1]以外にセキュリティ機能付きDNS

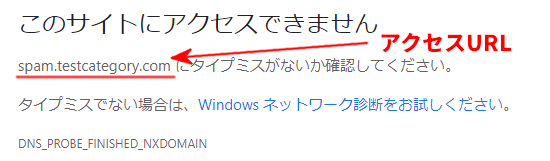

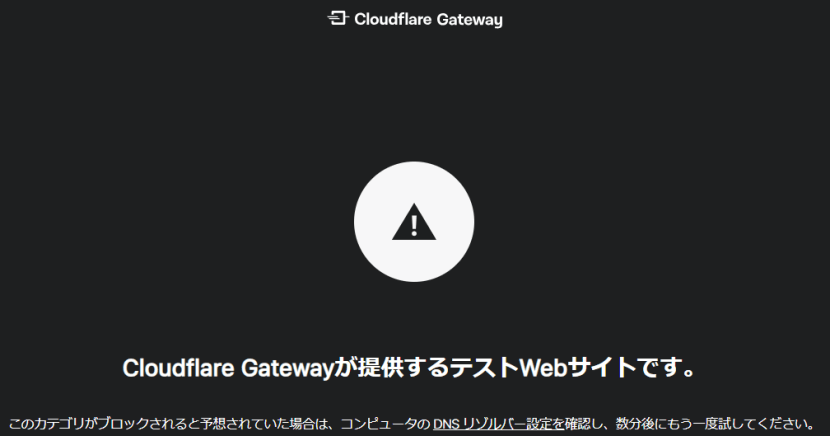

・[1.1.1.2]:マルウェアサイトをブロックするDNSリゾルバ

・[1.1.1.3]:上記に加えてブラウザのセキュリティサーチ機能を強制するDNSリゾルバ

も無償提供しています。

更に応答スピードは今までのパブリックDNSリゾルバーより更に高速になっています。

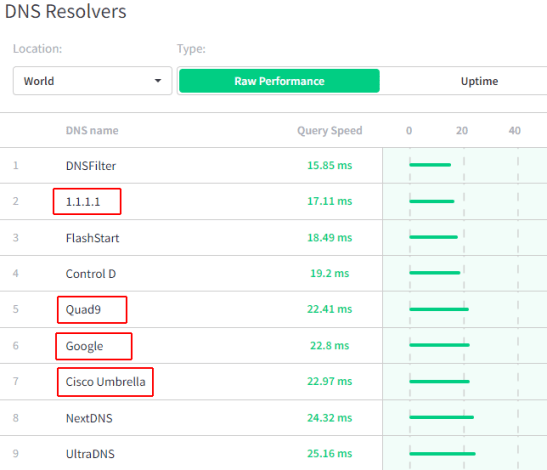

下図は全世界のDNSを常時監視している[DNSPerf]の2024年2月のスピード計測結果です。

■赤枠で囲んだものが無償のパブリックDNSリゾルバで、[1.1.1.1]が一番性能が良い事が判ります。

■赤枠以外はCloudflare社が無償で提供している[1.1.1.2]や[1.1.1.3]等のセキュリティ機能をサービスとして有償化し、企業やISPに販売しているDNSリゾルバになります。

よって[1.1.1.1]は、高速で一番安全な無償の[パブリックDNSリゾルバ]となります。

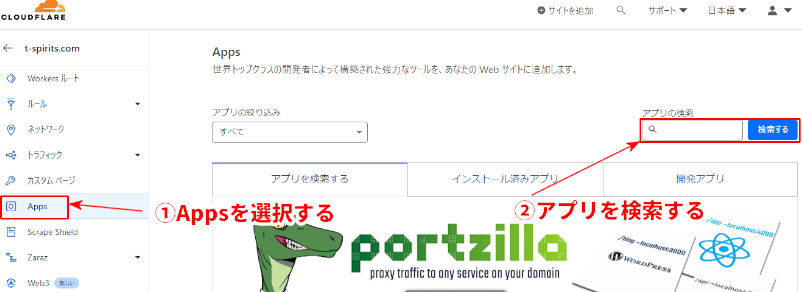

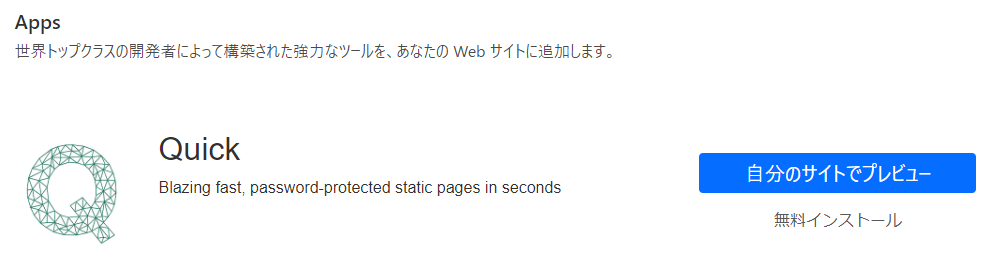

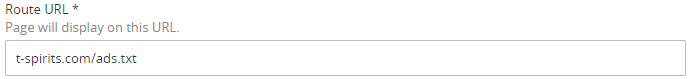

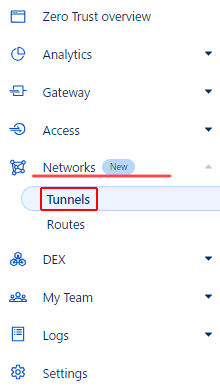

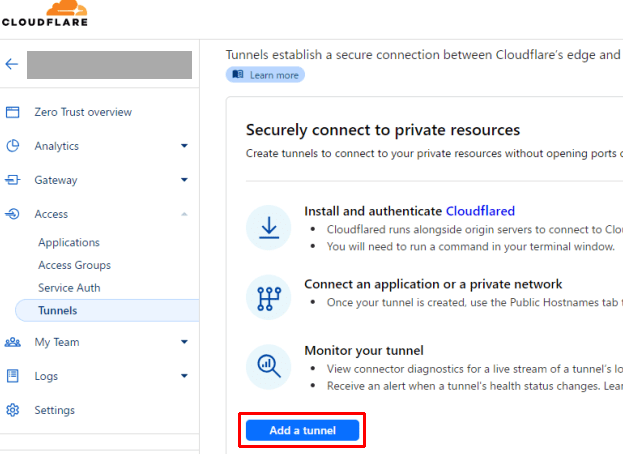

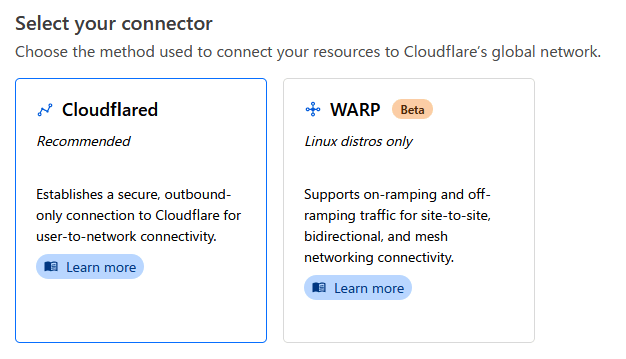

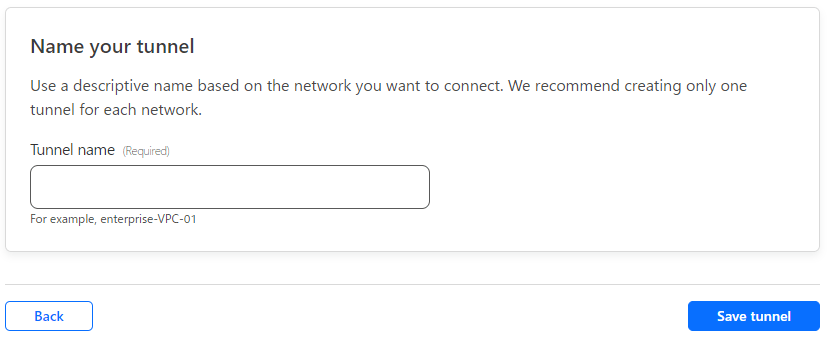

1.CloudFlareのDNSリゾルバを利用する方法

DNSリゾルバーを利用する上での注意点

ブラウザの設定でセキュアDNSの設定は行わないで下さい。

これを行うと意図しないDNSが使われる事があります。

例えばGoogle Chromeの場合の設定は下記になります。

①[設定→プライバシーとセキュリティ]を実行する。

②画面にある[セキュリティ]をクリックする。

③表示された画面の中にある[セキュアDNSを利用する]をOFFにします。

利用するDNSの設定はデバイスのプロパティのDNS設定で下記を指定する事によって行います。

| IPv4 | IPv6 | ||

| プライマリ | セカンダリ | プライマリ | セカンダリ |

| 1.1.1.1 | 1.0.0.1 | 2606:4700:4700::1111 | 2606:4700:4700::1001 |

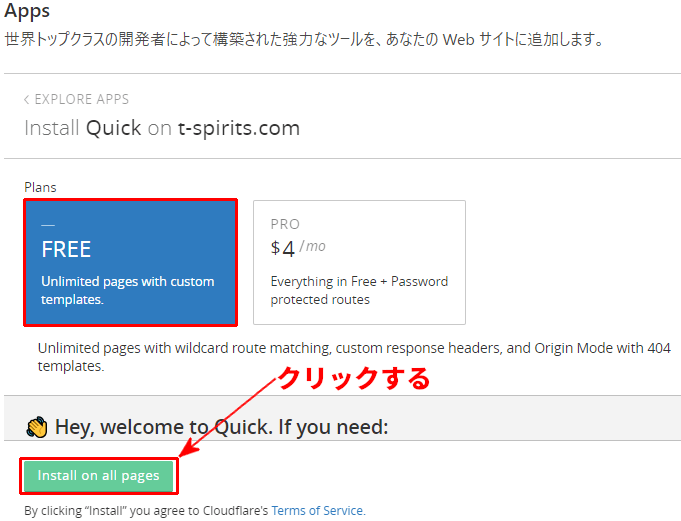

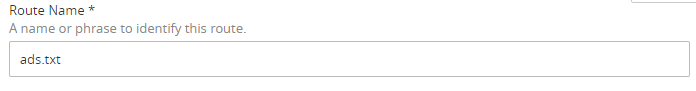

しかし、上記のやり方は設定が面倒なので下記のCloudflare社が提供するアプリケーションを利用した方が簡単です。

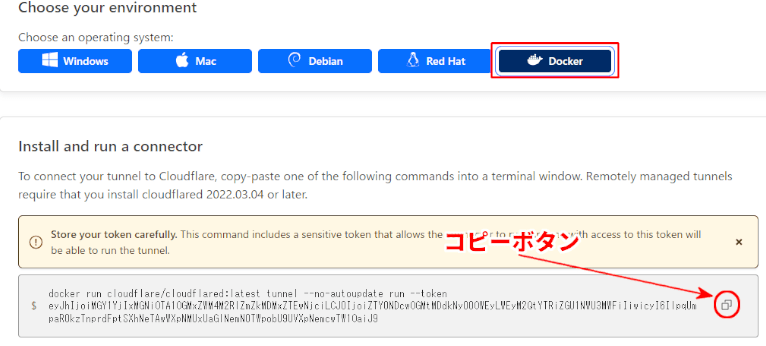

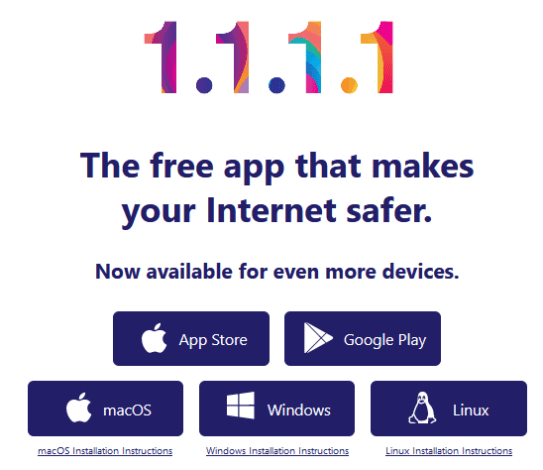

1.プログラムをダウンロードする。

[https://1.1.1.1]をクリックすると下記画面が表示されます。

■上記画面から利用しているデバイスのOSを選択してプログラムをダウンロードします。

■スマホの場合はプログラムがそのままダウンロードされますが、Windowsの場合は対応するインストールプログラム[Cloudflare_WARP_Release-x64.msi]がPCにダウンロードされます。

Windowsの場合はダウンロードしたファイルをダブルクリックする事によるWARPをインストールします。

インストールが完了するとタスクバーに![]() マークが表示されます。

マークが表示されます。

上記のマークをクリックし使用許諾等々に同意すると下図が表示されます。

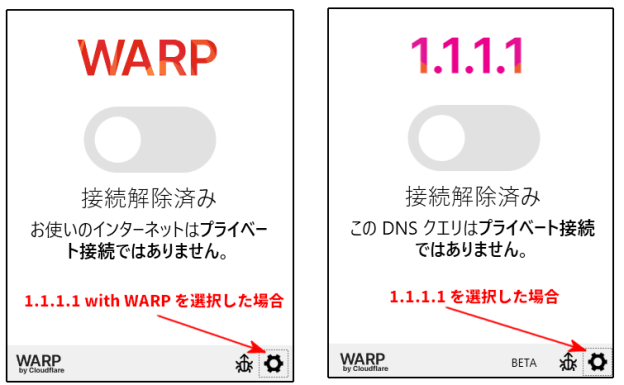

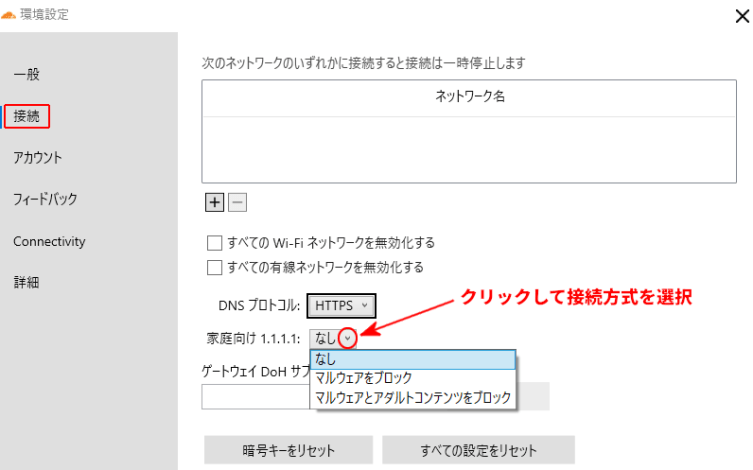

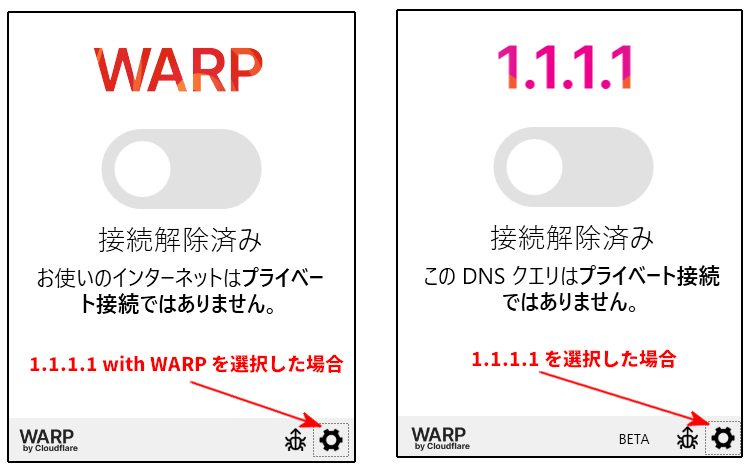

■歯車をクリックすると[1.1.1.1]と[1.1.1.1 with WARP]の2つのモードのどちらを利用するのか?の選択ができます。

■スマホの場合も画面が少し違いますが、上記と同じように2つのモードを切り替える事ができます。

3.[1.1.1.1]モードとは

[1.1.1.1]モードとは、現在利用しているISPの回線を使ってアクセスするモードです。

スライドをONにして[1.1.1.1]を有効にします。

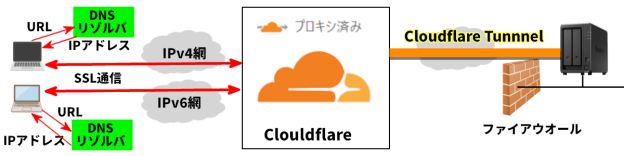

ブラウザはアクセスしたいURLを[1.1.1.1]に問い合わせ、取得したグローバルIPに現在のISPの回線を使ってアクセスし、その結果をブラウザ画面を表示します。

[1.1.1.1]に接続した状態で[現在のプロバイダ]と[現在のIPアドレス]を確認すると、現在の利用回線の情報が表示されます。

この結果が貴方が利用しているIPSになっている筈です。

4.[1.1.1.1 with WARP]モードとは

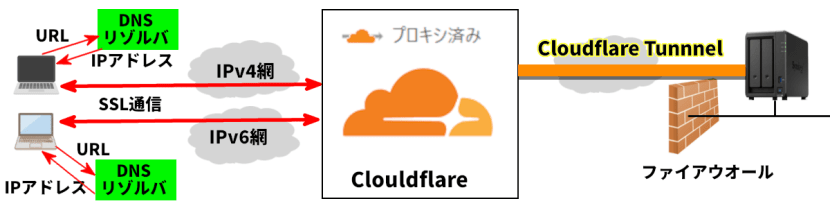

[1.1.1.1 with WARP]モードとは、PCとCloudflare間にVPNトンネルを張り、Cloudflareの所でアクセスするモードです。

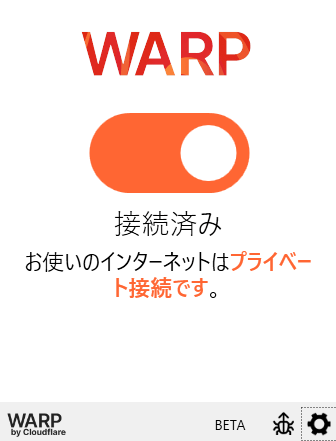

スライドをONにして[WARP]を有効にします。

この接続方法は公衆Wi-Fi等のセキュリティ的に弱い環境でも、安全にDNS解決やサイトアクセス中に起こる情報漏洩も防止する事ができます。

[1.1.1.1 with WARP]に接続した状態で[現在のプロバイダ]と[現在のIPアドレス]を確認すると、Cloudflareが表示されます。

尚、Cloudflare社は上記の[1.1.1.1]以外にセキュリティ機能を付加した下記のものも提供しています。

これらも参考にしてください。