SynologyのMailPlus Serveの構築方法(基本)ではセルフチェックでエラーにならないレベルの対策でしたが、ここでは各種の脅威からDSM7系のMailPlus Serverを守る方法を解説します。

尚、ここの各種設定は「SynologyのMailPlus Serverのホワイトペーパ」を参考に設定しています。

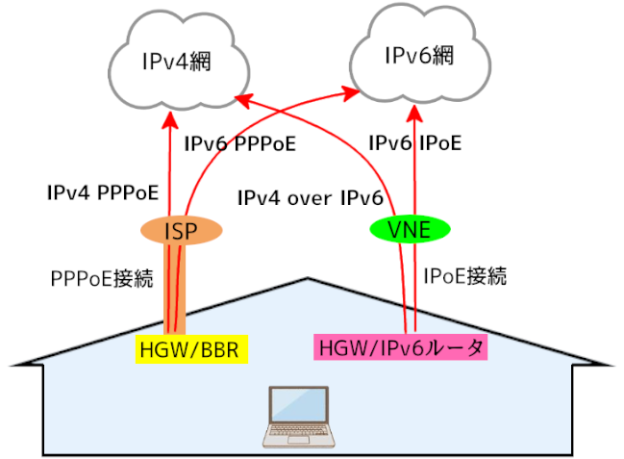

外部からのアタックには下記の2種類があります。

一般的にはブルートフォースアタック(総当たり攻撃)と呼ばれています。

MailPlus Serverを踏み台にする為にログインできるアカウントを探しています。

ここではこの対策を解説しています。

一般的にはディレクトリハーベストアタック(メアド攻撃)と呼ばれ、有効なメールアドレスを取得するために色々なアドレスのメールを送り付ける攻撃です。

SMTPの性格上これらのアクセスは受け入れなければなりませんが、不審なメールは如何に拒否するか?の戦いになります。

ここではこの対策を解説しています。

ここでは[メール配信]と[サービス]の安全性を考えた設定の解説をしています。

1~3の設定はメールサーバとしてはかなり厳しい設定にしてあります。

そこでこの設定で[不着メール]が発生した時にどう対処するかをここで解説しています。

1.SMTPサーバにログインを試みるアタック

1.どの様なアタックがあるか?調べる方法

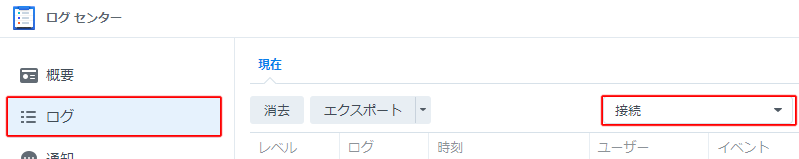

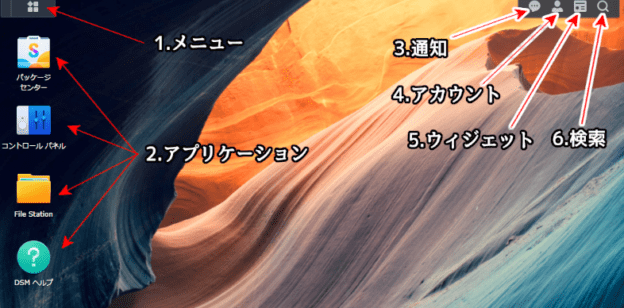

①管理者権限でDSMにログインし、下記アイコンを起動します。

■上記アイコンが無い場合はパッケージセンタからインストールして下さい。

②ログメニュを開いて▼のプルダウンから「接続」を選択します。

下記の様な接続ログの一覧が表示されます。

| 警告 | 接続 | 2022/11/02 08:32:16 | postfix | User [root] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/02 05:57:13 | postfix | User [reseller1] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/02 03:21:41 | postfix | User [printer] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/02 00:44:25 | postfix | User [postmaster] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/01 22:01:59 | postfix | User [sysadmin] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/01 19:21:05 | postfix | User [support] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

| 警告 | 接続 | 2022/11/01 16:38:00 | postfix | User [shops] from [93.177.75.42] failed to log in via [MailPlus-Server] due to authorization failure. |

■上表はIPアドレス[93.177.75.43]が色々ID名を変えて接続を試みている事が判ります。

しかし、たまたま一致するIDが無いので接続が拒否されています。

IPアドレスの場所は「IPアドレス住所検索」で調べて見てください。

[93.177.75.43]はフランスのパリのIPアドレスになります。

2.対策①

DSMユーザのID名にadmin、support等の一般的な名称を使わない運用が望まれます。

3.対策②

MailPlus Serverに不審な接続を試みるIPアドレスをブロックします。

具体的な防御方法は「攻撃してくるIPをブロックする」を参照して下さい。

これを行えば不審なIPアドレスは永久的にブロックする事ができるようになります。

2.SMTPサーバに勝手にメールを送り付けるアタック

メールサーバは送られてきたメールは「原則、受け取る」がルールですが、明らかに「不審なアタックメールは受け取らない」に設定にするのが理想的です。

下記にMailPlus Serverで用意されている各種機能を解説します。

1.どの様なメールが送られてきているのか?の確認方法

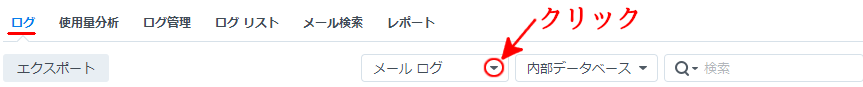

MailPlus Serverの「監査」の「ログ」タブを開きます。

上図の▼をクリックして下さい。下記のログが選択できます。

①メールログ

正常に送受信したメール履歴が表示されます。しかし正常なアドレスに送られてきたスパムメールも受け取る事になります。

②セキュリティログ

送受信できなかったログ履歴が表示されます。

これを見ると「不審なアドレスに送られてきたアタックメール」やMailPlus Serverのセキュリティチェックが厳しくて「受信拒否されたメール」がここに表示されます。

ここを常にチェックしてMailPlus Serverの設定の変更する事がポイントになります。

③Adminログ

管理者がMailPlus Serverに加えた変更履歴が表示されます。

2.受信メールの認証の設定

受信メールの認証設定は「セキュリティ」メニュの「認証タブ」で行います。

①SPF認証

[SPF 認証を有効にする]と[SPF ソフトフェイルを拒否]に✓を付ける。

これでGmailと同様にSPF認証がパスしないメールは「受け取らない!」という設定になります。

これだけでセキュリティログ上に表示される「不審なアタックメール」は減ります。

②DKMI認証

[受信電子メールに DKIM 認証を有効化]に✓を付ける。

しかしDKMI認証が無いメールも受け取りますが評価が低いメールとなります。

③DMARC

[DKIMを有効にする]に✓を付ける。

これでDKMIの認証に失敗したメールの取り扱いは送信者の設定に任せる事になります。

3.受信メールのスパム対策

スパムメール対策は「セキュリティ」メニュの「スパム対策タブ」で行います。

①スパム対策エンジンの設定

[スパム対策エンジンを有効にする] に✓を付ける。

デフォルトのスパム対策エンジンはオープンソースソースソフトウェアの「Rspamd」です。

受信メールは「Rspamd」によって解析され、spamスコアが与えられます。

このspamスコアにより、メールの処理方法(配送、拒否、ヘッダ追加等)が決まります。

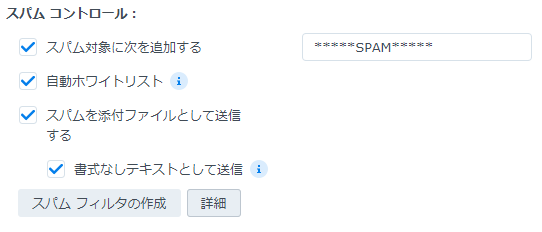

■スパムコントロールの各項目に✓を付けます。

以上でスパムと判定されたメールのサブジェクトに「***SPAM***」が追加され、ファイルは添付ファイルに格納し、メッセージは書式なしのテキストデータに変換されます。

又、MailPuusから返信したメールは安全メールと判断するようになります。

■[詳細]ボタンを挿入する。

<全般タブ>

・標準スコアは「5」にします。

<自動学習タブ>

・[自動学習]に✓を付けます。

・[スパムレポートの有効化]は✓しないで下さい。

メモ

スパムメールをユーザに送るのではなくスパムメール管理者に送って対処する仕様の様でが、送信先に[MailPlusユーザ]が指定できません。

[spam-a]の様にユーザでないアドレスは指定できますが、ここに送られたメールを見る手段も無いのでこれも意味がありません。

そのうち改善されるか判りませんがVer「2.3.4-11082」では機能しません。

②DNSBLの設定

DNSBLとは問題を起こすIPアドレスのブラックリストでSynologyは[spamhaus社]のブラックリストを推奨しています。

[spamhausのブラックリスト検索]でセキュリティログの「不審なIPアドレス」検証してみてください。

大半のIPアドレスがブラックリストで検出されます。

[spamhaus社]のブラックリストには下記種類があります。

| 区分 | DNSBL | 解説 |

| SBL | 不明 | Spamhaus社が電子メールの受け入れを推奨しないIP アドレスを登録したデータベースです。

使用方法は不明です。 |

| XBL | xbl.spamhaus.org | オープンプロキシサーバ、スパム エンジンが組み込まれたワーム/ウイルス、トロイの木馬等に利用されたIPアドレスを登録したデータベースです。

使用方法は[xbl.spamhaus.org]を参照 |

| PBL | pbl.spamhaus.org | エンドユーザーのIPアドレス範囲のDNSBLデータベース。

メール サーバーに利用できないIPアドレスです。 使用方法は[pbl.spamhaus.org]を参照 |

| ZEN | zen.spamhaus.org | Spamhaus社のIP ベースのDNSBLを1つまとめたものでSBL、SBLCSS、XBL、および PBLが含まれます。

使用方法は[zen.spamhaus.org]を参照 但しSBL、XBLと一緒に使用するな!の注意書きがあります。 |

[DSBL設定]ボタンを挿入して下さい。

[sbl.spamhaus.org]と[xbl.spamhaus.org]が事前登録されていますが上表の様にSBLの設定が正しいかが不安です。

そこで私はこれらを削除し[zen.spamhaus.org]だけを設定しています。

メモ

Synologyは[spamhaus社]のブラックリストを推奨していますが、私は[SpamRATS社]のブラックリストの方がよりヒットする様に思います。

・SpamRTS社のブラックリスト検索:このURLでブラックリストに載っているか?をチェックします。

・登録するブラックリストライブラリは下記の3つです。

dyna.spamrats.com

noptr.spamrats.com

spam.spamrats.com

③グレイリスト

グレイリストはメールの配信が遅れるとの注意喚起から私のメールサーバには設定していません。

4.受信メールのウィルス対策

ウィルス対策は「セキュリティ」メニュの「ウィルス対策タブ」で行います。

①ウイルス対策ソフトの選択

[アンチウイルス エンジンを有効化] に✓を付ける。

デフォルトのエンジンはオープンソースののアンチウイルスソフト[ClamAV]です。

メモ

[ClamAV]をそのまま使う以外に下記の利用方法があります。

・[Google Safe Browsing データベースを使用して、電子メール内の悪意のあるリンクを検出する]に✓を付け[適用]ボタンを挿入すると[ClamAV]がカスタマイズされます。

・[サードパーティのデータベースを使用して、提供されているウイルス定義をダウンロードする]に✓を付け[適用]ボタンを挿入すると[ClamAV]がカスタマイズされます。

どの様な違いがあるか?は判りません。

私はデフォルトで使う事にしました。

②感染したメッセージの管理方法

感染したメールを受信した場合は受信者にはメールは送らずに[検疫に隔離]し、管理者にメールを送ります。管理者は隔離したメールを確認してメール受信者に連絡を取るシナリオで設定を行います。

■対策アクションは[検疫に保存]を選択します。

■その他の項目に✓を付けます。

■[テンプレート設定]ボタンをクリックします。

隔離メッセージの送信宛先をMailPlus Server管理者に変更する。

以上で感染したメールが直接ユーザに送られる事は無くなります。

5.コンテンツスキャン

この設定はMailPlus Serverの「セキュリティ」の「コンテンツスキャンタブ」で行います。

■上記項目に✓を付けます。

注意

上記設定で暫く運用した結果、たいして問題が無いメールが[悪意あるコンテンツ]で拒否されて届かないという問題が発生しました。

そこで現在は[コンテンツスキャンは無効]として運用しています。

3.その他の設定

1.メール配信の設定

この作業は「メール配信」メニュの「全般タブ」で行います。

■上記の項目に✓を付けます。

[未暗号化接続に対するプレーンテキスト認証を禁止 ] を有効にするとTelnet からの接続が暗号化されます。

2.サービスの設定

この作業は「サービス」メニュの「プロトコルタブ」で行います。

■暗号化しない[POP3]と[IMAP]接続を禁止しています。

■ [未暗号化接続に対するプレーンテキスト認証を禁止 ] を有効にするとTelnet からの接続が暗号化されます。

4.メールが届かない時の対処法

上記の1~3の設定はメールサーバとしてはかなり厳しい設定になっており[相手側の設定の関係で届いて欲しいメールが届かない]事があり、この場合はホワイトリスト登録。

またメールの中には[配信解除ができないメール]があり、この場合はブラックリスト登録。

を行う事によりこれらの問題を回避します。

1.必要なメールが届かない時

①不着メールの確認

メールが届かない時は[監査]メニュの[ログ]タブの[セキュリティ]ログを見てください。

この中に不着メールが何の理由で配信できないのか?の説明があります。

しかし相手に直してもらう事は不可能ですので受け手側で対処します。

②不着メールのホワイトリスト化

[メール配信]メニュの[セキュリティ]タブを開きます[ブラックリスト/ホワイトリスト]ボタンを挿入し[ホワイトリスト]タブを開きます。

■名前は任意名称です。

■ルール:送信者を選択し、メールのドメイン名をワールドカード形式で入力します。

[OK]ボタンを挿入するとここからのメールは無条件で受け入れる設定になります。

メモ

上記はメール管理者が行う設定ですがメールユーザでもこの設定はできます。

ユーザはMailPlusクライアントの[設定]メニュの中にある[ホワイトリスト]で設定します。

2.うるさいメールを排除したい

普通の売り込みメールは受信を拒否したい場合は設定ができる仕掛けを持っている物が普通ですが[Yahoo! ダイレクトオファー]の様になかなか受信拒否ができないメールもあります。

この様な場合は、MailPlusクライアントの[設定]メニュの中にある[ブラックリスト]に受け取りたくないメールのアドレスを設定すると、メールの受け取りが拒否できます。