ここではSynologyNASのphpMyAdminの「2要素認証」について解説します。

2要素認証を使う上での注意点

「2要素認証」はサインインする時に通常の「パスワード」に加えて、スマホに表示されるOTP(One Time Password)を利用する方法です。

しかし、そのスマホを自宅に忘れる、壊れた、紛失した時はどうなるのでしょうか?

当然「スマホが無いとサインインできない」のですがこの時「どのようにするか?」を事前に知っておく事が「2要素認証」を使う上でのポイントになります。

<目次>

1.phpMyAdminを「2要素認証」にする方法

1.事前準備

①利用するスマホに認証アプリをインストールします。

利用できるアプリには「FreeOTP+」,「FreeOTP」,「Google認証システム」,「Authy」等があります。

お勧めは「FreeOTP+」です。

②ユーザアカウントの「root」を削除します。

phpMyAdminに「root」以外の管理者IDでサインインします。

メモ

利用しているユーザアカウントを「2要素認証」にしても「root」で「2要素認証なし」でサインインできてしまえば意味がありません。

そこでアカウントの「root」は削除しますが、障害時にはMariaDB 10の「rootパスワードのリセット」で簡単に「root」を再設定はできますので、安心して削除してください。

<phpMyAdminでの操作>

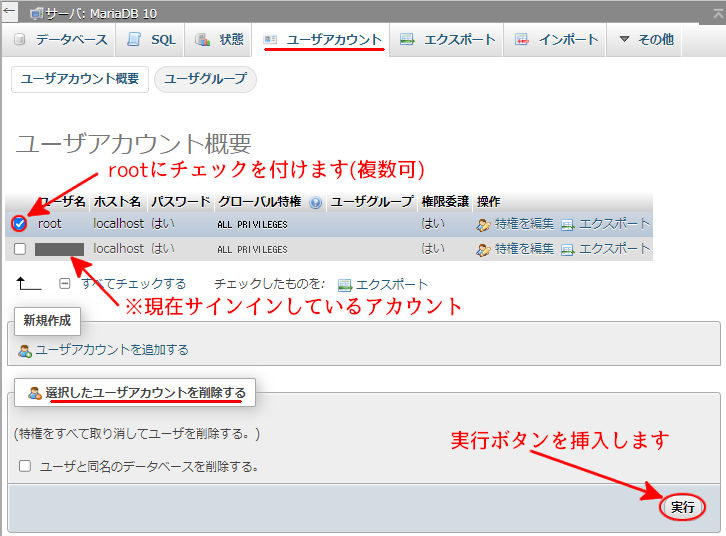

■ユーザアカウント画面で「root」に✓をいれ「選択したユーザアカウントを削除する」の所の「実行」ボタンを挿入します。

■「root」の下にあるのが現在サインインしているアカウントで、これに「2要素認証」を追加しています。

2.phpMyAdminで2要素認証を設定する。

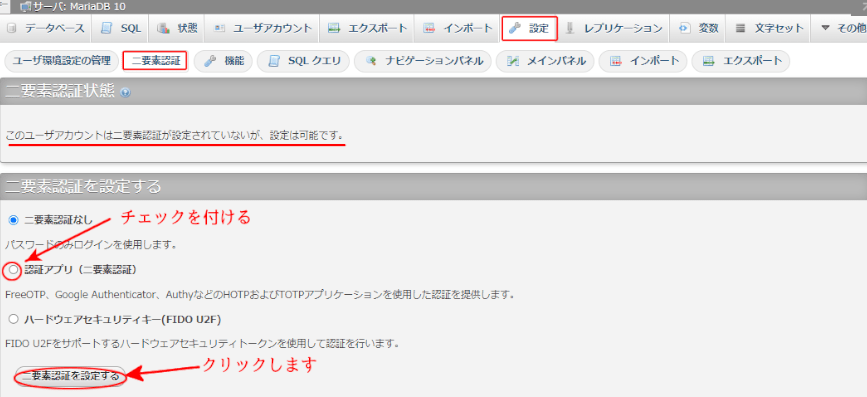

①「設定→二要素認証」を開きます。

■上段の「二要素認証状態」の表示内容を見てください。

ここに「このユーザアカウントは二要素認証は設定されてないが、設定が可能です」と表示されている場合は先に進めます。

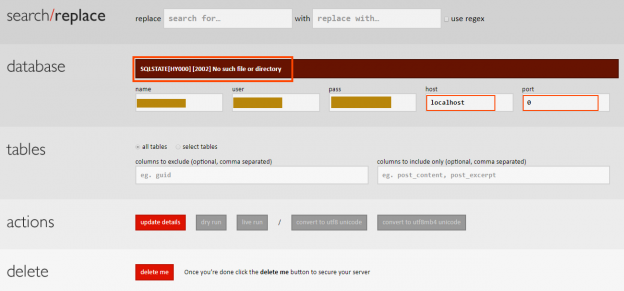

ここが「二要素認証は使用できません」が表示されていた場合は「create_tables.sqlのインポート」を実行してください。ここの表示が変わります。

■下段の「二要素認証を設定する」を実行します。

「認証アプリ」行に✓を付け「二要素認証を設定する」ボタンを挿入します。

もし表示された画面に「QRコードが表示されない」場合は「phpMyAdmin profileの変更」を実行してください。QRコードが表示されるようになります。

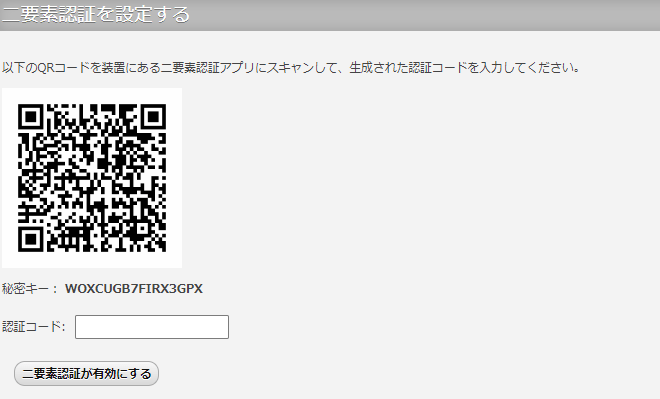

②下記画面が表示されます。

■スマホの「FreeOTP+」を開き「カメラ」マークをクリックし、上図のQRコードを撮影します。

■スマホにphpMyAdminが表示されます。

「ーーーー」の所をクリックすると、6桁のコードが表示されます。

■表示されたコードを上図の「認証コード」欄に入力し「二要素認証を有効にする」ボタンを挿入します。

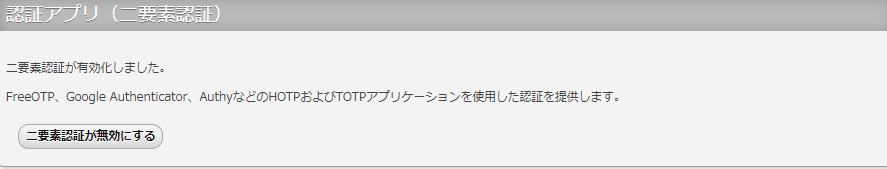

下図が表示され二要素認証が完了します。

以上で二要素認証がONになりました。

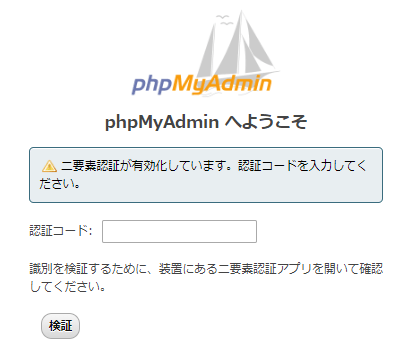

3.phpMyAdminのサインイン方法

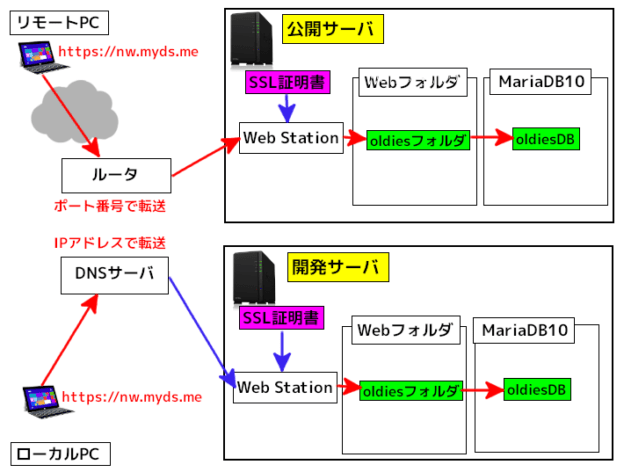

phpMyAdminにサインインすると下記画面が表示されます。

■上記の「認証コード」欄にスマホの「FreeOTP+」のOTPを入力し「検証」ボタンを挿入します。

以上でサインインが完了します。

メモ

二要素認証を無効にしたい場合は「設定→二要素認証」を開き「二要素認証を無効にする」ボタンを挿入して解除します。

又、「FreeOTP+」の表示文字を変更したい場合はスマホ側で修正します。

2.スマホを紛失したの対応方法

ここでは、スマホが「壊れた」「紛失した」時にどうすれば良いかを解説します。

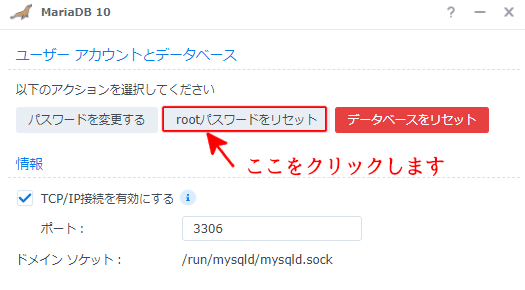

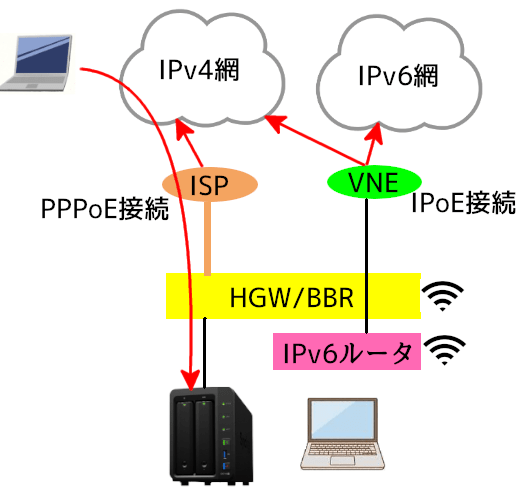

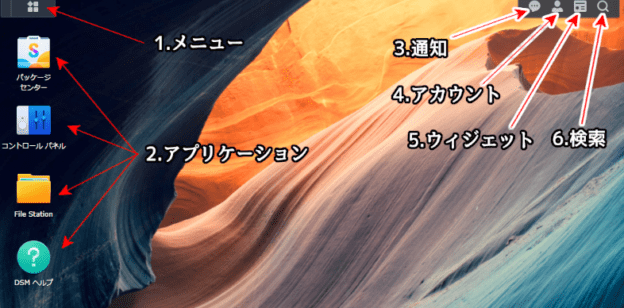

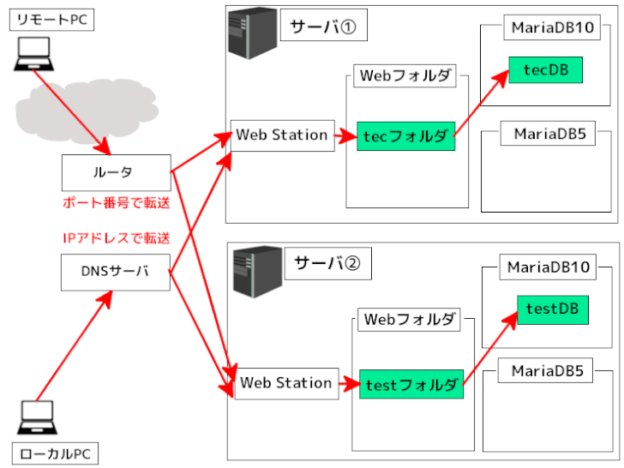

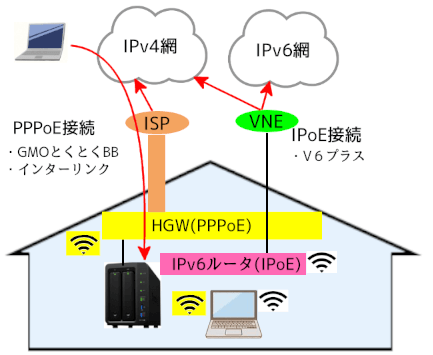

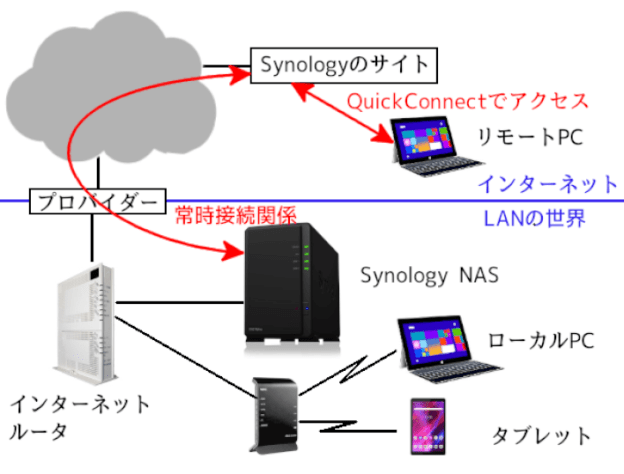

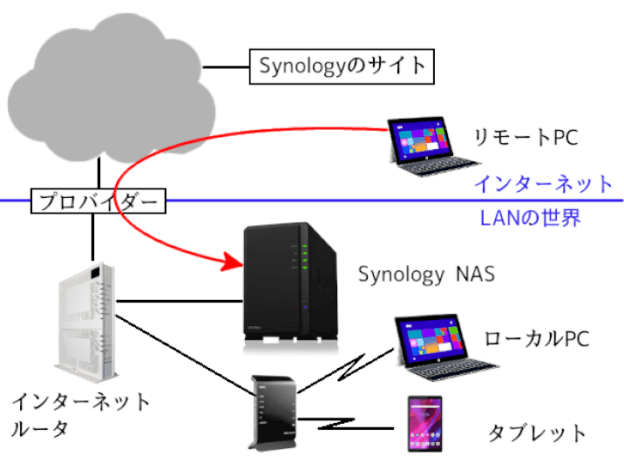

①DSMのログインして下記のMariaDB10を起動します。

②下記画面が表示されます。

■「rootパスワードをリセットする」をクリックします。

パスワード入力ダイアログが表示されるので設定し「OK」ボタンを挿入します。

③phpMyAdminに「root」でサインインします。

利用できなくなったアカウントを削除し、再設定します。

以上で二要素認証がない設定に戻す事ができます。